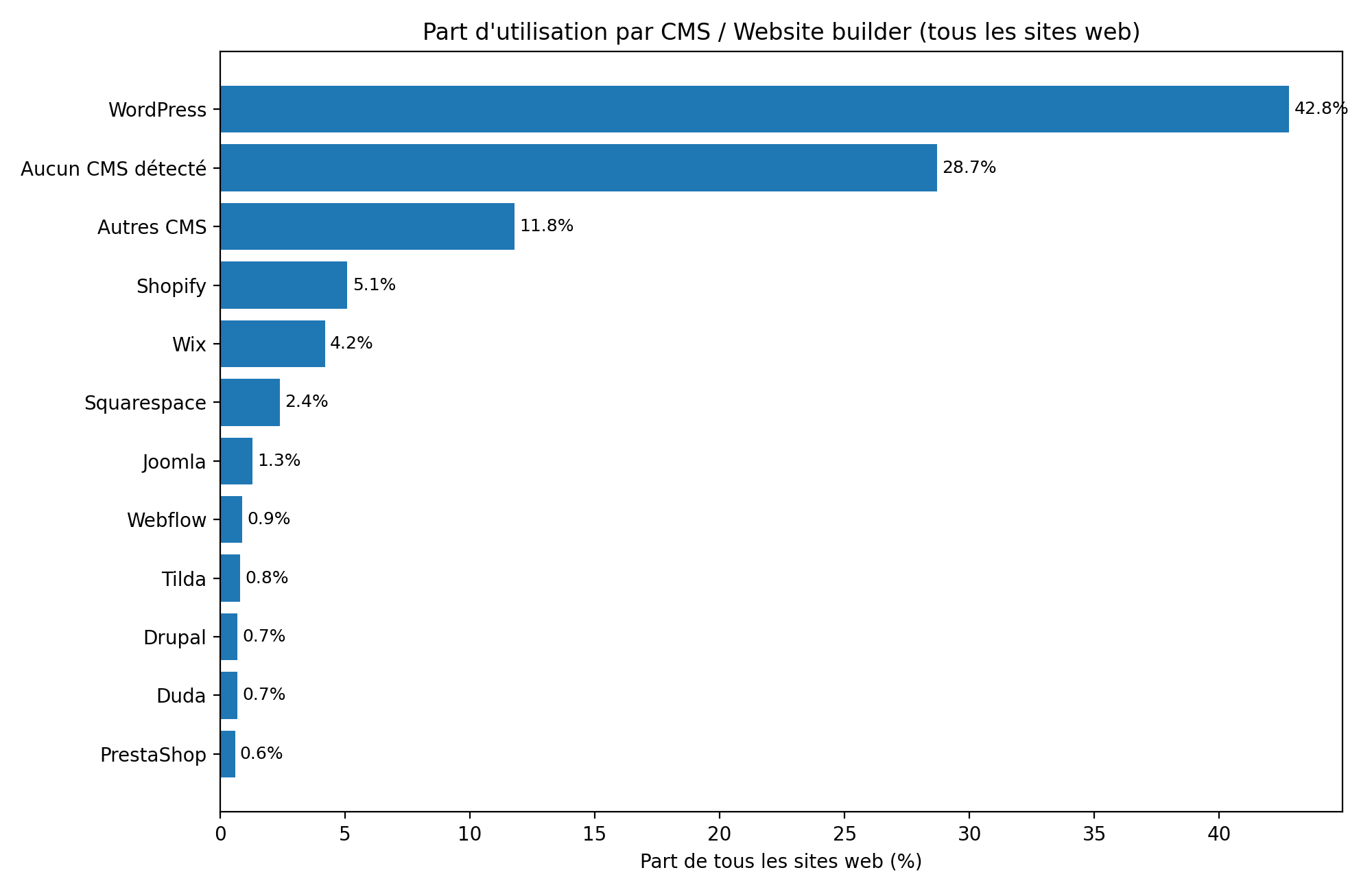

Vous avez un site WordPress. Il tourne. Il vend. Il rassure vos prospects. Et pourtant, un matin, votre page d’accueil se transforme en vitrine de casino, vos emails partent en rafale, ou Google affiche un avertissement “Ce site a peut-être été piraté”. Pourquoi WordPress ? Parce que WordPress est partout, et que les attaquants adorent les cibles rentables. WordPress équipe environ 42,8% de tous les sites web et pèse autour de 60% du marché des CMS connus : mécaniquement, c’est un aimant à attaques automatisées.

La bonne nouvelle : dans la majorité des cas, ce n’est pas “WordPress” le problème. Ce sont les habitudes autour de WordPress. Mises à jour repoussées, extensions en trop, mots de passe recyclés, hébergement trop permissif, droits utilisateurs trop larges. Bref : l’hygiène numérique. Et ça, ça se corrige.

Ce qui attire les pirates vers WordPress

Trois raisons expliquent l’acharnement.

Le volume, d’abord. Quand une techno équipe des dizaines de millions de sites, l’attaque “industrielle” devient rentable : un script scanne, trouve une faille connue, exploite, passe au suivant. Rien de personnel : c’est du rendement.

L’écosystème, ensuite. WordPress vit grâce à ses plugins et thèmes. C’est sa force. C’est aussi la porte d’entrée la plus courante : en 2024, Patchstack recensait 7 966 nouvelles vulnérabilités dans l’écosystème WordPress, principalement dans des plugins tiers.

L’inertie, enfin. Beaucoup de sites WordPress sont des “sites finis”. Une fois en ligne, plus personne ne pilote la maintenance. Les attaquants, eux, ne prennent jamais de vacances.

Les 6 causes les plus fréquentes d’un piratage WordPress

1) Les plugins pas à jour (ou abandonnés)

C’est la cause numéro un dans la vraie vie. Une faille est publiée, un correctif sort… et des milliers de sites restent sur l’ancienne version. Les bases de données de vulnérabilités listent en continu des failles sur des extensions WordPress.

Le piège classique : “Je n’ose pas mettre à jour, j’ai peur de casser le site.” Résultat : vous préférez casser votre sécurité. Mauvais calcul.

À retenir : un plugin inutile = une porte inutile. Un plugin obsolète = une porte ouverte.

2) Les thèmes vulnérables (ou téléchargés d’une source douteuse)

Un thème fragile peut être “juste” lent ou mal codé. Un thème compromis peut être fatal. Certains contiennent des failles permettant d’ajouter une porte dérobée et de prendre le contrôle.

À retenir : un thème “gratuit” trouvé au hasard peut coûter très cher.

3) Les identifiants faibles et la force brute

Les robots testent des milliers de combinaisons sur /wp-login.php, en continu. Si vous avez un mot de passe court, réutilisé, ou déjà exposé via une fuite sur un autre service, l’accès peut tomber.

La base : mots de passe longs et uniques + gestionnaire + 2FA. Ce trio enlève déjà beaucoup de carburant aux attaquants.

4) WordPress (core) pas à jour

Le core est plutôt bien suivi et patché, mais il ne peut pas protéger un site resté figé. Si votre version a un an ou deux de retard, vous offrez un catalogue de failles anciennes.

À retenir : retarder une mise à jour, c’est accepter un risque.

5) Hébergement et configuration serveur

Un hébergement mutualisé mal isolé, des versions PHP obsolètes, des permissions de fichiers trop ouvertes, pas de pare-feu applicatif : tout cela augmente le risque, et accélère la contamination quand une intrusion survient.

À retenir : un hébergement “pas cher” peut devenir très coûteux le jour où ça dérape.

6) Droits utilisateurs et accès mal gérés

Plus il y a de comptes admin, plus vous multipliez les risques. Un prestataire, un stagiaire, une ancienne agence… et personne ne sait qui a encore accès. Si un compte est compromis, l’attaquant hérite de vos privilèges.

La règle : le minimum de droits, pour le minimum de temps.

Un plugin oublié, un compte admin de trop, une faille connue… et le site devient une cible facile. Faites un audit sécurité clair, actionnable, et sans jargon.

Demander un audit sécurité WordPress

“Mon site n’est pas connu, pourquoi moi ?”

Parce qu’un site WordPress piraté sert rarement à “faire joli”. Il sert à :

-

envoyer du spam depuis votre serveur

-

injecter des redirections vers des pages frauduleuses

-

faire du SEO parasite (pages ou liens cachés)

-

installer une porte dérobée pour rebondir vers d’autres cibles

-

capter des données (formulaires, comptes, commandes)

Votre site n’est pas une célébrité. C’est une ressource.

Les signaux qui doivent vous alerter immédiatement

Un seul de ces symptômes suffit à déclencher une vérification sérieuse :

-

chute brutale du trafic ou pages qui disparaissent de Google

-

redirections étranges vers des URLs inconnues

-

nouveaux comptes admin que vous n’avez pas créés

-

extensions installées “toutes seules”, fichiers modifiés sans raison

-

alertes navigateur, Search Console ou antivirus

-

hausse anormale de charge serveur

Mini étude de cas (anonyme) : “Tout allait bien… jusqu’à la promo”

Contexte : un petit e-commerce WordPress sous WooCommerce. Site propre, conversions stables. Pendant un pic de promo, le site ralentit, puis affiche des popups. Verdict : injection de scripts et redirections. La porte d’entrée ? Un plugin de formulaire installé “pour tester”, jamais supprimé, resté sur une version vulnérable.

Le coût n’a pas été seulement technique. Il a été commercial : paniers abandonnés, support saturé, confiance abîmée. La correction a été rapide (nettoyage, mise à jour, suppression du plugin, reset des mots de passe, durcissement), mais l’impact a duré.

Leçon : ce n’est pas l’attaque qui fait mal. C’est la routine oubliée avant l’attaque.

Comment réduire drastiquement le risque (sans devenir expert cybersécurité)

Vous n’avez pas besoin d’un bunker. Vous avez besoin d’une routine.

D’abord, mettez à jour avec méthode : sauvegarde, mise à jour, contrôle rapide des pages clés. Ensuite, supprimez ce qui ne sert plus (plugins, thèmes, comptes). La meilleure faille est celle qui n’existe plus.

Réduisez l’écosystème. Avant d’ajouter un plugin, posez deux questions : est-ce indispensable ? est-ce maintenu ? Un site qui dépend de 40 extensions “pour gagner du temps” finit souvent par perdre du temps… le jour où ça casse.

Verrouillez les accès : mots de passe longs et uniques, 2FA, limitation des tentatives, et fin des comptes admin “par défaut”.

Sauvegardez, et surtout : testez la restauration. Une sauvegarde qu’on ne sait pas restaurer, c’est un placebo.

Ajoutez une couche de protection : plugin de sécurité sérieux, WAF si possible, monitoring des changements. Ce ne sont pas des gadgets : ce sont des garde-fous quand l’erreur humaine arrive.

Enfin, surveillez les vulnérabilités : savoir rapidement si un composant est concerné, c’est éviter de découvrir le problème trop tard.

WordPress est-il “moins sûr” que les autres ?

Mon avis : WordPress n’est pas intrinsèquement une passoire. Il est massivement utilisé, donc massivement attaqué. Et il est extensible, donc parfois fragilisé par des briques tierces. La différence se fait rarement sur le CMS. Elle se fait sur la maintenance, la gouvernance des accès, et la discipline.

En clair : WordPress est sûr quand il est géré comme un produit vivant, pas comme une brochure imprimée.

Conclusion

Les sites WordPress sont piratés pour des raisons très terre-à-terre : plugins obsolètes, thèmes fragiles, identifiants faibles, hébergement permissif, et absence de suivi. La solution n’est pas de changer de CMS “pour être tranquille”. La solution, c’est d’installer une routine simple et tenable.

Si vous gérez un site pour une PME ou un e-commerce, pensez-y comme à une boutique : vous ne laissez pas la porte entrouverte “parce que c’est pratique”. Vous sécurisez, vous contrôlez, et vous dormez mieux.

Mises à jour, sauvegardes, surveillance, durcissement… La maintenance, c’est ce qui évite de payer plus cher en urgence. Confiez-la à quelqu’un qui aime les check-ups (et pas les sueurs froides).

Mettre en place une maintenance mensuelle

Commentaires

Aucun commentaire pour le moment. Soyez le premier à réagir !